よくある質問

情報セキュリティ Q&A

テクノファでは、定評ある以下のコースを開催しています。

下記Q&Aの内容をより良く理解するため是非ご受講をご検討ください。

Q1.ISO/IEC 27000シリーズについて教えて下さい。

E受講生:ISMS認証規格が国際規格化され、ISO/IEC 27001(情報技術-セキュリティ技術-情報セキュリティマネジメントシステム-要求事項)となりました。

T講師:はい。ISO/IEC 27001は、情報セキュリティマネジメントの国際規格を制定している合同専門委員会ISO/IEC JTC1(情報技術の小委員会)/SC27(セキュリティ技術)で審議され、2005年10月15日に発行されました。

E受講生:現在、組織のISMS認証審査に適用されているISMS認証基準(Ver.2.0)の取扱いは、どのようになりますか。

T講師:ISMS認証基準(Ver.2.0)は、国際規格ISO/IEC27001へ移行することになります。国内では、JIS Q 27001:2006として今年の4月に発行予定であり、その時点でISMS認証基準(Ver.2.0)からISO/IEC 27001への正式な移行計画が示されます。

E受講生:ISO/IEC 27001の発行により、どのようなことが予想されますか。

T講師:ISMSを導入し、新規格の要求事項に照らして、認証を取得したいと考えている組織の関心を急増させることが予測されます。さらに、ISMSは広範囲にわたる事業や産業・商業部門を超えた世界規模での大きな事業へと発展する可能性があります。

E受講生:ISO/IEC 27001は、ISO/IEC 27000シリーズの最初の規格であるわけですね。

T講師:その通りです。ISMSの要求事項を実施する際に、それらをサポートするとともに付加価値を与え、何らかの形で貢献するための規格群をISO/IEC 27000シリーズと呼びます。今後、多くの規格が開発される予定です。

E受講生:ISO/IEC 27000シリーズとして、どのような規格が発行される予定ですか。

T講師:ISO/IEC 27000シリーズの主な規格を紹介しておきます。

- 1)ISO/IEC 27000 … ISMS-基本及び用語-

ISMSの基本の説明と関連する用語を規定します。 - 2)ISO/IEC 27002 … 情報セキュリティマネジメントの実践のための規範

実践規範であるISO/IEC 17799:2005(情報技術-セキュリティ技術-情報セキュリティマネジメントの実践のための規範)は2005年6月15日に発行されましたが、2007年4月頃に規格番号を換えて発行予定です。国内では、先行して27002の規格番号を使用するため、JIS Q 27002:2006が本年4月頃に発行される予定です。 - 3)ISO/IEC 27003 … ISMS実践の手引

ISO/IEC27001をサポートするためのガイドラインであり、PDCAプロセスに関わる詳細な助言、適用範囲や基本方針作成のガイド、情報資産特定のガイドなどが盛り込まれる予定です。 - 4)ISO/IEC 27004 … 情報セキュリティマネジメントの測定

管理策の有効性を測定するガイドです。 - 5)ISO/IEC 27005 … 情報セキュリティリスクマネジメント

情報セキュリティに関するリスクマネジメント側面をサポートするガイドです。

E受講生:どうも有難うございました。

Q2.ISO/IEC 27001要求事項は、どのような点が変更になったのですか。

E受講生:今回は、ISO/IEC 27001規格の要求事項がISMS認証基準(Ver.2.0)と比較して、どのように変更されたのかを教えて頂きたいと思います。

T講師:総括的に見ると、基本的な考え方や求めるものが変わったというわけではありません。現在のPDCAプロセスにおける要求事項の仕様が明確化され改善されたという捉え方で結構です。また、ISO化により、ISMSが国際的に広く使用されるようになるため、ユーザーにとってわかりやすいものとする意図もあります。

E受講生:具体的には、どのような点が明確化されたのですか。

T講師:ISMS全体のプロセスを通して、「法令及び規則、契約上、事業上のセキュリティ要求事項を考慮に入れる」等、これまで明確に記述されていなかった部分が明示されました。例えば、ある管理策を選択するに当たって、『この管理策は、顧客との「契約上の義務」すなわち受入契約を守るために選択した』という点を明確にすることになります。また、リスクアセスメントは「比較可能でかつ再現可能な結果を生み出す」ことが要求事項として明記されました。

E受講生:さらに、「有効性の測定」も重要なポイントですね。

T講師:その通りです。ISO/IEC 27001では、経営陣からの「セキュリティ対策実施効果の可視化」要求に応える等、新しい課題に対しての要求事項が追加されています。「セキュリティ要求事項の検証のための測定実施」がこの部分に当たり、ISMSのPDCAが有効に機能していることを証明する必要があります。『ISMSの有効性とは何か』を突き詰めて行くと、『管理策を実施して、どれだけリスクを減らすことができたのか、本当にリスクを減らせたのか、を測定することにより有効性の部分が見えてくる』わけであり、有効性の測定は必須のものであるといえます。

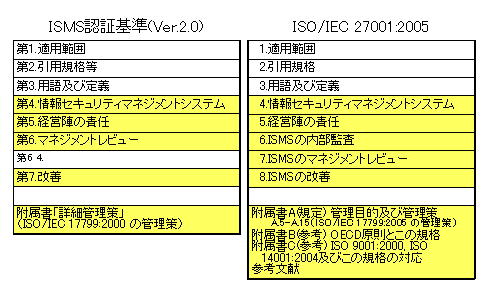

E受講生:全体的な構成としては、ISO/IEC 27001とISMS認証基準(Ver.2.0)では、どのような違いがありますか。

T講師:ISO/IEC 27001とISMS認証基準(Ver.2.0)の要求事項の構成を比較してみると、以下の図のようになります。

E受講生:ISO/IEC 27001では、「内部監査」が「マネジメントレビュー」から独立した章となったのですね。

T講師:はい。内部監査の要求事項の内容に大幅な変更はありませんが、内部監査が独立し、位置付けとして経営陣のコミットメントの中で実施することが明確にされました。また附属書Aは、ISO/IEC17799:2005の管理策と連携が取られており要求事項です。

E受講生:わかりました。

Q3.ISO/IEC 27001「管理目的及び管理策」は、どの点が変更になったのですか。

E受講生:今回は、ISO/IEC 27001規格の管理目的及び管理策がISMS認証基準(Ver.2.0)と比較して、どのように変更されたのかを教えて下さい。

T講師:管理策についても、基本的には再整備されたとの認識で結構です。主として、下記のような変更がありました。社会や技術の変化に対応するために、管理策を最新のものにするという考え方に基づいています。

- 1)メインフレーム中心から、「分散、モバイル、ワイヤレス環境」重視へ

- 2)「技術的脆弱性の管理」の追加

- 3)「モバイルコードに対する管理策」の追加

- 4)外部組織としての「顧客対応におけるセキュリティ」の追加

- 5)「第三者が提供するサービスの管理」の追加

E受講生:これにより、管理目的や管理策の数に変更があったのですか。

T講師:はい。目的は36から39へ、管理策は127から133へ増加しました。ただし、これは単純な増加ではなく、1)追加された項目、2)統合・削除された項目を加算・減算して、この数になったと理解して下さい。また、管理目的という用語は使用されなくなり、単に目的というようになりました。

E受講生:全体的な構成としては、ISO/IEC 27001とISMS認証基準(Ver.2.0)では、どのような違いがありますか。

T講師: ISO/IEC 27001とISMS認証基準(Ver.2.0)の管理目的及び管理策の構成を比較してみると、以下の図のようになります。

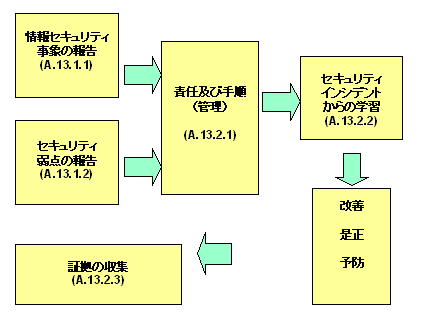

E受講生:ISO/IEC 27001では、「情報セキュリティインシデントの管理」が新しい項目として加わったのですね。

T講師:はい。ISMSにおいては、インシデントをどのように予知し、それに対する予防策に繋げて行くかが重要です。これまでも、詳細管理策「人的セキュリティ」や「通信及び運用管理」の中に、事件・事故に関する要求事項がありました。また、組織がセキュリティ問題から身を守るためには、「証拠の収集」が重要です。このようなものを再整理して、新しく「情報セキュリティインシデントの管理」として位置付けたわけです。

E受講生:「システムの開発及び保守」には、「取得」という用語が追加されました。

T講師:そうですね。この管理策は、組織が使用するシステムを開発し保守する際のセキュリティの問題を捉えていたのですが、今や自ら開発するだけでなく、いろいろな意味で取得するケースが多いため、「取得」が加わりました。

E受講生:さらに、「適合性」が「コンプライアンス」という用語に変わりました。

T講師:これは、管理策の中で法的なコンプライアンスに言及している点からであると考えられます。

E受講生:有難うございました。

Q4.ISO/IEC 27001で追加された(管理)目的について教えてください。

E受講生:ISO/IEC 27001規格で追加された(管理)目的についておうかがいします。

T講師:わかりました。ISO/IEC 27001規格(以下、新規格)では、以下の項目が追加されています。

- 1) A.8.1 雇用前

- 2) A.8.2 雇用期間中

- 3) A.8.3 雇用の終了又は変更

- 4) A.10.2 第三者が提供するサービスの管理

- 5) A.10.9 電子商取引サービス

- 6) A.12.6 技術的ぜい弱性管理

- 7) A.13.2 情報セキュリティインシデントの管理及びその改善

E受講生:新規格では、「人的資源のセキュリティ(A.8)」の構成が変更になり、1)雇用前、2)雇用期間中、3)雇用の終了又は変更という三つの目的になりましたね。

T講師:はい。ISMS認証基準Ver.2.0(以下、従来基準)では、附6.(1)が雇用中、雇用後も含めた人的セキュリティ、(2)が教育・訓練、(3)が要員に対して協力を求める事件・事故への対処という構成でした。ところが、昨今のインシデントの発生状況からみてもわかる通り、インシデントへ対処するには、まさに人的セキュリティであることが認識されてきました。そこで、新規格では、雇用に対して全面的に対応することが重要視され、雇用前・雇用中・退職時の管理の明確化が図られました。

E受講生:新規の目的として「第三者が提供するサービスの管理」「技術的ぜい弱性管理」が追加されています。

T講師:前者は、第三者が提供するサービスの問題、それに対する監視及びレビューの問題、さらに第三者が提供するサービスの変更に対する管理という形で、従来基準の「外部委託による施設管理(附8.(1)⑥)」を置き換えて内容が拡張・強化されました。後者は、ぜい弱性の情報のタイムリーな入手、内容の検討及び対応が強調されています。提供されるぜい弱性の技術的なアップデートの要求事項であり、そのような情報はタイムリーに入手して対応しなければならないという内容です。

E受講生:「電子商取引サービス」については、従来基準の「情報及びソフトウェアの交換(附8.(7))」が、新規格の「情報の交換(A.10.8)」と「電子商取引サービス(A.10.9)」に分割されたとみてよろしいのですか。

T講師:その通りです。情報交換に対応する管理策が再整理されました。

E受講生:「情報セキュリティインシデントの管理及び改善」は、従来基準で散在していたインシデント管理の要求事項が、一連の管理策として整理されたものですね。

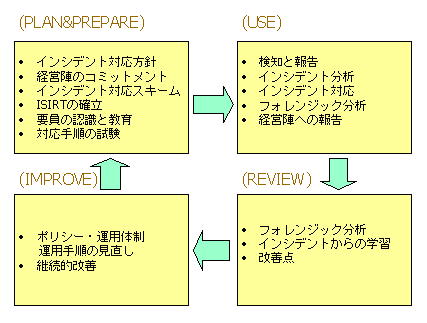

T講師: はい。ここは、ISO/IEC18044(情報セキュリティインシデント管理)で規定されている事故管理のPDCAを基本に、要求事項として章立てされた箇所です。発生したインシデントに関する対応、インシデントの管理に対してどのような体制をとるかという観点で、二つの目的でスタートしたものです。報告の対象が「事件・事故」から「事象」と広くなっている点に注意が必要です。

E受講生:有難うございました。

Q5.ISO/IEC 27001で変更・削除された管理策の概要について説明してください。

E受講生:ISO/IEC 27001規格で変更・削除された管理策で、特徴的な点について教えて頂きたいと思います。

T講師:わかりました。なお、JIS Q 27001が制定されたため、今回からはJIS Q 27001の用語を用いて説明いたします。

E受講生:それでは、項目毎に見ていきます。

1)A.5.1 情報セキュリティ基本方針

- 目的が変更になりました。

T講師:情報セキュリティのための経営陣の方向性及び支持を、情報セキュリティ基本方針として規定する際に、「事業上の要求事項、関連する法令及び規則を考慮すること」が追加されています。

E受講生:2)A.6.1 内部組織

- 「情報セキュリティ運営委員会」が削除されました。

- 「専門家による情報セキュリティの助言」が削除されました。

T講師: 前者は、小さい組織にとっては実装することは難しいだろうという理由で削除されました。また後者は、必要とみなされず削除されました。ただし、本管理策の意図は「情報セキュリティに対する経営陣の責任(A.6.1.1)」「専門組織との連絡(A.6.1.7)」に組み込まれています。

E受講生:

3)A.6.2 外部組織

- 「第三者」から「外部組織」に変更になりました。

T講師:外部組織とは、1)第三者、2)外部委託、3)顧客を意味しますが、それぞれに関するセキュリティということで整理がなされました。これに伴い、新しく「顧客対応におけるセキュリティ(A.6.2.2)」が追加されましたが、顧客が組織の情報又は資産にアクセスする際のセキュリティの要求事項への対処についての管理策です。

E受講生:

4)A.7.1 資産に対する責任

- 資産の管理責任者が明確化されました。

- 資産の利用を許可すること及び利用者自身の責任が明確化されました。

T講師:資産管理についての重要事項を明確にする必要から、「資産の管理責任者(A.7.1.2)」「資産利用の許容範囲(A.7.1.3)」の二つの管理策が追加されました。

E受講生:

5)A.9 物理的及び環境的セキュリティ

- 「その他の管理策」が、他のカテゴリーへそれぞれ移動しました。

T講師:従来基準では、「その他の管理策」の位置付けがはっきりしていませんでした。「クリアデスク・クリアスクリーン方針」が「物理的及び環境的セキュリティ」の中の「その他の管理策」というタイトルの所にあると相応しくないため、この管理策はA.11.3.3に移動しました。また、新しい管理策として「外部及び環境の脅威からの保護(A.9.1.4)」が追加されましたが、自然災害及び人的災害からの物理的保護を強調しています。

E受講生:よくわかりました。次回も、これ以降の管理策に関して、引き続き説明をお願いいたします。

Q6.ISO/IEC 27001で変更・削除された管理策の概要について説明してください(続き)

E受講生:前回に引き続いて、ISO/IEC 27001規格で変更・削除された管理策で、特徴的な点についての説明をお願いいたします。

6)A.10 通信及び運用管理

- モバイルコードに対する管理策が追加されました。

- 運用の一環として、「監視(A.10.10)」はログの取得・監視が強調され再整理されました。

T講師:前者については、従来基準では「悪意のあるソフトウェア」に対する管理策のみであり、ウィルス対応のようなことを意図していました。これに対して、新規格では「悪意のあるコード(A.10.4.1)」及び「モバイルコード(A.10.4.2)」に対する2つの管理策となり、「モバイルコードに対する管理策」の中で、利用者とのやりとりがほとんどないままにコンピュータ間を移動するコード(例:JAVAのアプレット)の利用・管理方法(ブラウザの設定等)が強調されました。また後者の監視では、特にログの取得や保護が重要であるという観点から管理策の整理がなされました。新設の「ログ情報の保護(A.10.10.3)」では、ログの機能・情報を改ざんや無認可のアクセスから保護することが強調されています。

E受講生:

7)A.12.3 暗号による管理策

- 技術的な管理策が削除され、利用・管理方針のマネジメント項目となりました。

T講師:従来基準の「暗号化」、「ディジタル署名」、「否認防止サービス」といった管理策が削除され、「暗号による管理策の利用方針(A.12.3.1)」と「かぎ管理(A.12.3.2)」という形で整理されました。

E受講生:

8)A.14 事業継続管理

- 「事業継続管理における情報セキュリティの側面」となり、「情報セキュリティの側面」が強調されました。

T講師: 実質的には、従来基準の要求事項と大きな変化はありませんが、組織として事業継続計画なりの管理すべき枠組みの中で、情報セキュリティに関する側面にきちんと取組むべきことが明示されています。

E受講生:

9)A.15 順守

- 「法的要求事項の順守(A.15.1)」で、契約上の要求事項が全般的に強調されました。

T講師:JIS X 5080では「適合性」、ISO/IEC27001の英和対訳版では「コンプライアンス」という用語を使用していましたが、JIS Q 27001では「順守」となりました。現状、情報セキュリティで特に問題になるのが契約上の要求事項であるため、その点が明確にされています。

E受講生:有難うございました。

Q7.ISMS審査登録機関認定基準に関する指針について教えてください。

E受講生:ISMS審査登録機関認定基準に関する指針(JIP-ISAC101)とは、どのような文書ですか。

T講師:この指針は、ISMS審査登録機関認定基準(JIP-ISAC100)の、ISMS審査登録機関に対する一般要求事項の条項に適用する指針を示すものです。QMSもEMSも認定機関は、審査登録機関に対して認定の基準を要求するとともに、指針を提供しています。ISMS認証基準Ver.2.0の段階では、ISO化がされていなかったために、JIPDECはEA(欧州認定協力機構)が発行したEA-7/03(情報セキュリティマネジメントシステム審査登録機関の認定に関するEA指針)を翻訳して、ISMS適合性評価制度に適用できるようにしました。各審査登録機関は2005年10月からこの指針を適用しています。

E受講生:審査員にとって、この指針の重要な点はどこですか。

T講師:これは審査登録機関に対する認定基準の指針ですが、「不適合の定義」から始まって「審査のための準備、審査、審査報告、登録に関する決定、サーベイランス及び更新審査の手順」などが示されており、この指針が審査登録機関の審査要領に反映されていることを認識しておく必要があります。

E受講生:この指針では、不適合はどのように定義されていますか。

T講師:不適合は『マネジメントシステムの要求事項のうち、一つ又は複数が欠けているか又は実施・維持されていないこと、あるいは組織のセキュリティ基本方針及び目標を達成するISMSの能力に関して、客観的な証拠に基づいた重大な疑いが生じる状況』と定義されています。

E受講生:不適合はどのように分類されるのですか。

T講師: 審査登録機関は、自らの裁量で欠陥の分類及び改善領域を定めることができます。例えば、不適合を 1)重大な不適合、2)軽微な不適合、3)観察事項、などに分類することができます。

E受講生:審査方法については、どのように示されていますか。

T講師: この指針では、審査登録機関は、組織のISMS審査を、少なくとも「審査(ステージ1)」及び「審査(ステージ2)」の2つの段階に分けて実施することが望ましいとされています。

E受講生:「審査(ステージ1)」の目的や留意事項は何ですか。

T講師:「審査(ステージ1)」の目的は、受審組織のセキュリティ基本方針及び目標に照らして組織のISMSを理解し、また特に当該審査に対する組織の準備状況を理解することにより、審査(ステージ2)計画の焦点を定めることにあります。「審査(ステージ1)」では、 1)組織の実施したセキュリティに関するリスク分析、2)適用宣言書、3)ISMSの中核を成す要素、を含むISMSの設計に関する文書を入手すること、また文書審査が含まれるが、文書審査のみに限定しないことが望ましいとされています。

E受講生:「審査(ステージ2)」の目的や留意事項は何ですか。

T講師:「審査(ステージ2)」は、常に組織のサイトで実施します。その目的は、1)組織が自ら定めた基本方針、目標及び手順を遵守していること、2)当該ISMSがISMS規格又は基準文書のすべての要求事項に適合していること、3)当該ISMSが組織の基本方針及び目標を実現しつつあること、を確認することにあります。

E受講生:有難うございました。

Q8.ISMS適用範囲の変更点について教えてください。

E受講生:今回は、JIS Q 27001の要求事項において、大幅追加の変更があった「ISMSの適用範囲」の変更について伺います。

T講師:JIS Q 27001 4.2.1 ISMSの確立a)において、ISMSの適用範囲“及び境界”を定義する、及び”適用範囲からの除外について、その詳細及びそれが正当である理由も含めるものとする(1.2参照) ”が追記されました。

E受講生:なぜ、ISMSの適用範囲こついて、大幅な変更があったのですか。

T講師:それは、セキュリティのインシデントが適用範囲の境界で起きる可能性が高く、境界の確認が重要であるからです。組織全体を適用範囲とする場合でも、組織内にあった機能をアウトソーシングすることになれば、その境界がセキュリティ上重要になります。境界の必要性については、これまでも暗に示されていましたが、現在は境界を明示的に要求しています。従って、審査は「境界」の確認から始めていくことになりますし、判定委員会においては「適用範囲」が主要な審議課題になります。

E受講生:また、いかなる適用除外についても、その詳細とそれを正当とする理由を含むものとなりました。

T講師:はい。ある事業範囲を適用除外する際に、事業、組織、所在地、資産及び技術の特徴等が明確になることに加え、適用除外される部分の詳細と境界を明確にすることが求められます。さらに、(1.2参照)とあることから、適用宣言書の適用除外項目の理由も精査することが求められます。

E受講生:ISMS審査登録機関認定基準に関する指針では、「ISMSの適用範囲」について何か示されていますか。

T講師:指針のIS.8 登録範囲において、「審査登録機関は、1)組織の情報セキュリティのリスクアセスメントが組織の活動を適切に反映しており、ISMS規格又は基準文書の規定する活動の境界まで含めていることを確認すること、2)組織の適用宣言書の中にこのことが反映されていることを確認すること、が望ましい」、「ISMSの適用範囲に完全には含まれないサービスや活動とのインターフェイスは、審査登録の対象となるISMS内で取り扱うことが望ましく、組織の情報セキュリティのリスクアセスメントに含めることが望ましい。こうした状況の一例には、他の組織と施設を共有するケースがある(例えば、コンピュータや通信システムなど)」とされています。この点からも、境界の確認が重要であり、審査は適用範囲の境界の確認から始まると考えられます。

E受講生:よくわかりました。

Q9.有効性の測定に関して、どのような要求事項がありますか。

E受講生:今回は、「有効性の測定」に関する要求事項について質問します。JIS Q 27001 4.2.2 ISMSの導入及び運用d)において、“選択した管理策又は一群の管理策の有効性をどのように測定するかを定義する”ことになりました。

T講師:一群の管理策とはグループのことですが、測定には個々で行う方法もグループで行う方法もあります。測定の目的は、リスクが本当に減ったかどうか測定することにありますから、まずリスクを減らす管理目的は何かを知ることから始めると良いでしょう。実際に審査の場面では、組織がリスクアセスメントの結果から管理策を直接選択していることが多いため、管理目的を選択している認識が薄い場合がしばしば見受けられます。だが、識別されたリスクに対して、そのリスクに対応するための目的である管理目的をしっかりと認識できれば、管理目的を達成するためのいくつかの管理策が導かれるはずです。

E受講生:そういう意味では、管理策の有効性とは、管理目的の達成度と見ることができるわけですね。

T講師:その通りです。その測定方法は、定量的に扱えるものもあれば、定性的で統計的に処理する必要があるものもあります。その測定法を定義することが要求事項となったわけです。

E受講生:次に、4.2.3 ISMSの監視及びレビューb)では、マネジメントシステムの有効性に関する定期的レビューの中に”有効性測定の結果”が加わりました。

T講師: ここでは、マネジメントシステムの有効性把握のために、日常的なセキュリティ管理策の測定結果を判断材料とすることが明記されました。

E受講生:同じく4.2.3 c)では、“セキュリティ要求事項を満たしていることを検証するために、管理策の有効性を測定する”ことになりました。

T講師:これにより、日常的なセキュリティ管理状況の把握が明確になりました。

E受講生:さらに、4.2.3 d)では、リスクアセスメントをあらかじめ定めた間隔でレビューする際に”導入した管理策の有効性”を考慮することが追加されました。

T講師: 残留リスク及び特定したリスク受容可能レベルをレビューする場合に、特に“導入した管理策の有効性”に関する変化を考慮する必要性の明記です。

E受講生:また、4.3.1 文書化に関する要求事項・一般g)において、“管理策の有効性をどう測定するかを記述するために、組織が必要とする文書化した手順”が追加されました。

T講師:リスクアセスメントの方法と有効性の測定結果の文書化要求です。マネジメントレビューとのつながりで、1)有効性測定の結果は、7.2 f)で追加されたようにインプットの情報に提供し、2)管理策の有効性測定方法の改善は、7.3 e)で追加されたようにアウトプットに関係する決定及び処置に含める、ことになりました。

E受講生:どうも有難うございました。

Q10.是正処置及び予防処置における要求事項の変更点について教えてください。

E受講生:「是正処置」及び「予防処置」の変更点について伺います。JIS Q 27001 8.2 是正処置において、“ISMSの導入及び運用に関連する”が“ISMSの要求事項に対する”に変更となりました。また8.2 a)では、“ISMSの導入及び運用における不適合の識別”が”不適合の特定”に短縮されました。

T講師:はい。この変更により、是正処置の対象が広くなったと見ることができます。是正処置については、ISMS認証基準の詳細管理策8.(4) 3)「障害記録」では、“障害については報告を行い、是正処置をとること”として、ISMSの運用に関連した是正処置となっていました。情報システムの運用にかかわる障害では、一般に障害報告書が起票され、その中で不適合を特定して是正処置手順をとることになりますが、その場合に是正処置報告書を使用することは現実的でありません。そこで、運用実態に合わせて、是正処置をとる事項を決めることができるようになりました。

因みにJIS Q 27001で当該の管理策は、A.10.10.5「障害のログ取得」であり、”障害のログを取得し、分析し、また、障害に対する適切な処置をとらなければならない”となっています。

E受講生:次に、8.3 予防処置においては、“不適合の発生を未然に防ぐための処置”が“ISMSの要求事項に対する不適合の発生を防止するために、起こり得る不適合の原因を除去する処置”に変更となりました。また、8.3 b)に“不適合の発生を予防するための処置の必要性の評価”が追加されました。

T講師:ISMSは、ほとんどの場合、予防処置がいかに機能するかによってマネジメントシステムの継続的な改善が必要となります。そのため、予防処置が追加の管理策となることが多く見られます。リスクアセスメントの結果からリスクを受容可能な水準まで低減することで、リスク対応してリスクマネジメントが実施されているとすれば、追加の管理策はさらにリスクを低減することになります。従って、その追加の管理策の予防処置としての必要性について評価しないと、過大なリスク対応となってISMSの主旨から外れることになります。予防処置は、一拍おいて、その処置をすべきかどうか経営陣の判断が必要であることを意味しています。

E受講生:ISMS認証基準の第7 3.⑤”変化したリスクの識別及び大きく変化したリスクに対して確実に注意が払われるようにすること”の項目は削除されたわけですか。

T講師: これは要求事項を規定することでないので削除されました。ただし、この部分はJIS Q 27001において、”組織は、変化したリスクを特定し、大きく変化したリスクに注意を向けて、予防処置についての要求事項を特定しなければならない”と整理されました。1)“予防処置の優先順位は、リスクアセスメントの結果に基づいて決定しなければならない”との要求事項、及び②注記の”不適合を予防するための処置は、多くの場合、是正処置よりも費用対効果が大きい”との規定に変更はありません。

E受講生:よくわかりました。

Q11.JIS Q 27001の用語で使い方を注意すべきものがありますか。

E受講生:JIS Q 27001の用語で使い方を注意すべきものがあれば教えてください。

T講師: まず「基本方針」があげられます。従来のISMS認証基準では、1)セキュリティ基本方針、2)ISMSの基本方針、3)情報セキュリティ基本方針、が混在していましたが、JIS Q 27001では、

- 1)ISMS基本方針 4.2.3 b)、4.3.1 a)、5.1 a)

- 2)情報セキュリティ基本方針 5.1 d)

に整理されて記述されました。

E受講生:「ISMS基本方針」と「情報セキュリティ基本方針」は、どのような関係にあるのですか。

T講師:「ISMS基本方針」と「情報セキュリティ基本方針」の関係は、4.2.1 b)の注記で“この規格の目的のために、ISMS基本方針は、情報セキュリティ基本方針を包含する上位概念とする。これらの方針は、一つの文書に記載することができる。”と規定されています。“security policy”には、個々の管理策についての“policy”(個別方針)を指す場合と、それらを統括・統制する全般的な“policy”(基本方針)を指す場合があり、“ISMS policy”を「ISMS基本方針」との用語で使用するようです。

E受講生:JIS Q 27001 5.1 d)では、“「情報セキュリティ基本方針」に適合することの重要性を組織に伝える”ことが要求されていますが。

T講師:これは、附属書A.5.1「情報セキュリティ基本方針」に関係しています。附属書Aはセキュリティガイドラインとして構成されています。ガイドラインを実践的に取り組むとマネジメントシステムを導入することになりますが、基本方針はあくまでも情報セキュリティの基本方針です。従って管理策としては、経営陣が承認した「情報セキュリティ基本方針」を、全従業員及び関連する外部関係者に公表通知することとしています。「ISMS基本方針」は「情報セキュリティ基本方針」にマネジメントの要素を加えたものですから、行動指針を示す「情報セキュリティ基本方針」にマネジメントの要素を加えればよいことになります。その要素は、ISMSマニュアルそのものであることから、「情報セキュリティ基本方針」を包含したISMSマニュアルが「ISMS基本方針(ポリシー)」であると主張されても良いと思います。

E受講生:他にも使い方を注意すべき用語がありますか。

T講師:はい。他の用語では「目的」が該当します。従来のISMS認証基準では、1)目標、2)ISMSの目標、3)情報セキュリティ目標、が混在していましたが、JIS Q 27001では、

- 1)目的 4.2.1 b)1、4.2.3 b)

- 2)ISMSの目的 5.1 b)、5.2.2 d)

- 3)情報セキュリティ目的 7.1、8.1

に整理されて記述され、すべてに「目的」があてられることになりました。

E受講生:有難うございました。

Q12.JIS Q 27001における情報セキュリティインシデント管理について教えてください。

E受講生:JIS Q 27001附属書Aの管理策において、「情報セキュリティインシデントの管理」の項目が新たに起こされたことは特徴的です。

T講師:はい。ISMSではインシデントをどのように予知し、それに対する予防策に如何に繋げて行くかが重要です。また、組織がセキュリティ問題から身を守るためには、証拠の収集・保全も必要です。そこで、旧の認証基準で散在していた管理策を再整理し、新しい項目として位置付けられました。JIS Q 27001の情報セキュリティインシデント管理の構成は以下の通りです。

T講師:この項目は、インシデント管理におけるPDCAの回し方のガイドラインであるISO/IEC TR 18044(情報技術-セキュリティ技術-情報セキュリティインシデントマネジメント)を基本に置き直してあります。ISO/IEC TR 18044は邦訳がありませんが、そのプロセスアプローチを図示すると以下のようになります。

E受講生:この中にある「ISIRT」とは何ですか。

T講師:ISIRT(Information Security Incident Response Team)とは、組織の中で熟練して信用されたメンバーであり、情報セキュリティインシデントを取り扱うチームです。

E受講生:「フォレンジック分析」とは、どのようなものですか。

T講師:フォレンジック(Forensic)とは「法の」とか「法廷の」という意味の形容詞であり、フォレンジックスという名詞になると「法医学」や「科学捜査」などを意味します。情報セキュリティマネジメントの推進や、セキュリティに対する説明責任を果たすための有効な手段として、「デジタル・フォレンジック」が注目されていますが、「デジタル・フォレンジック」は、インシデント・レスポンスや法的紛争・訴訟に対し、電磁的記録の証拠保全及び調査・分析を行うための科学的調査手法・技術のことです。例えば、ログの改ざん・破壊など、これまでの手法では証拠を検出することが困難な被害を受けたコンピュータに対して、高度なツールによってデータを調査・分析することで、不正アクセスの追跡を行う手段です。

E受講生:有難うございました。

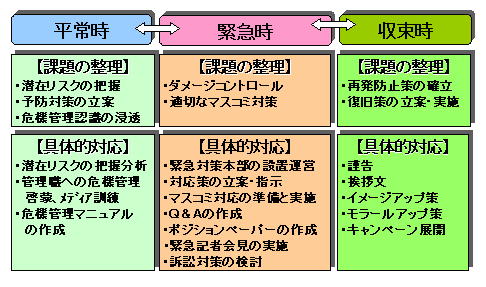

Q13.インシデント管理における危機発生時の対応ポイントは何ですか。

E受講生:情報セキュリティインシデント管理において、危機が発生してしまった局面では、どのようなことに留意する必要がありますか。

T講師:危機が発生した場合、必ずマスコミ報道が付随することを忘れないでください。消費者や企業関係者は、マスコミ報道によって危機の状況を知り判断しますので、マスコミが納得しない場合には、消費者や社会の納得が得られないことになります。初期のマスコミ対応の失敗が、事態を一層深刻にしたり長期化させるきっかけになるため、緊急時における適切なマスコミ対応は必須事項です。主にマスコミ対応を考慮した危機管理体制を図示すると以下の通りです。

E受講生:この中にある「ポジションペーパー」とはどのようなものですか。

T講師:ポジションペーパーとは、起こっている事態の経緯を正確に記録すると同時に、企業の立場を明確に表明したペーパーです。ポジションペーパーの作成は、マスコミ対応の基本的項目として欠かせないものです。その他に、マスコミ対応の基本姿勢として、以下のようなものがあります。

- 1)取材は逃げずに、堂々と応じる。

- 2)「話せる内容」と「話せない内容」を明確に区別する。

- 3)企業の視点や企業論理に立ったコメントは述べない。

- 4)緊急記者会見を有効に活用する。

E受講生:実際に危機が発生した際のポイントについて教えてください。

T講師: 危機が発生したときの対応のポイントは以下の通りです。

- 1)的確で速やかな状況の把握

情報セキュリティ事象の判断を誤ると大きなダメージを招きます。この場合、担当者個人の判断ではなく、企業として判断する必要があります。日頃から、現状を確認し今後の対応に生かすという姿勢が重要です。 - 2)二次的危機発生の予測

発生の有無だけでなく、その大きさや程度も検討します。予測がきちんとできていれば、最善の対応により二次的危機を防ぐことができます。 - 3)後方支援能力の確保

作業を分担してスピーディに進めます。適切な対応のためには、日頃からこのような事態を想定したトレーニングが必要です。 - 4)トラブル発生要因のチェック

特に、電話対応を誤った場合には、顧客の怒りを助長するので要注意です。電話でのクレーム内容は録音するなど、「クレームの陰に訴訟あり」に備え、確認と記録を怠らないようにします。 - 5)不誠実な対応の回避

適切なクレーム対応によって相手が納得すれば、新たな危機には発展しないことが考えられます。不誠実な対応によって、小さなクレームが大きなクレームに変わることを防ぎます。

E受講生:よくわかりました。

Q14.ISMS審査員評価登録業務のJRCAへの移管について教えてください。

E受講生:2007年4月1日付で、ISMSの審査員評価登録業務が、「財団法人 日本情報処理開発協会(JIPDEC) ISMS審査員評価登録室」から「財団法人 日本規格協会 マネジメントシステム審査員評価登録センター(JRCA)」に移管されました。

T講師: はい。この体制の移行は「審査員登録機関の業務は認定の対象業務であり、認定機関が行うべきではない」というISO/IEC17011(適合性評価-適合性評価機関の認定を行う機関に対する一般要求事項)の規定に伴うものです。JRCAは今後、認定機関であるJIPDECから独立した要員認証機関として、ISMS審査員評価登録を行います。JRCAは、従来から行っていた品質システム審査員に合わせて、ISMS審査員の評価登録も行うことになり、組織名称が以前の「品質システム審査員評価登録センター」から改称されました。

E受講生:JRCAへ審査員評価登録業務が移管されたことにより、審査員登録基準等の変更があるのでしょうか。

T講師:当面の間は、登録基準等に変更はありません。ただし、全ての要員認証機関はISO/IEC17024(適合性評価-要員の認証を実施する機関に対する一般要求事項)への対応を求められています。ISO/IEC17024は要員認証の信頼を確かにすることを狙いとした規格で、ISMS審査員評価登録も例外ではありません。従って、2007年度中に、ISMS審査員評価スキームに大きな変更があると考えられます。

E受講生:審査員資格申請手続き、維持・更新手続きに変更がありますか。

T講師:若干の変更があります。

- 1)連絡先、関連書類の送付先がJRCAに変更になりました。

- 2)JIPDECの申請書類は使用できません。JRCAのホームページに、JIPDECとほぼ同様のレイアウトの申請書類が公開されていますので、それを使用します。

E受講生:ISMS認証基準(Ver2.0)審査員からISO27001審査員への移行申請については、どうなりますか。

T講師:手順の変更はありません。ただし、移行手続きは、JRCAでの評価に要する期間を考慮して、2007年10月19日までとなりました。JIPDECでは2007年11月19日までとなっていましたので、1ケ月前倒しとなりました。ISMS認証基準(Ver2.0)審査員の資格は、2007年11月20日以降は失効となりますので、注意が必要です。

E受講生:どうも有難うございました。

Q15.事業継続管理について教えてください。

E受講生:今回は「事業継続管理」について、お聞きします。まず事業継続管理の定義から教えてください。

T講師: 「事業継続管理(BCM:Business Continuity Management)」とは、『組織を脅かす潜在的な影響を認識し、利害関係者の利益・名声・ブランド及び価値創造活動を守るために、復旧力及び対応力を構築するための有効な対応を行うフレームワーク、包括的マネジメントプロセス』であると定義されています。

E受講生:JIS Q 27001では、附属書A管理策の14に「事業継続管理」に関する管理策が規定されています。この管理策には、どのような特徴があるのですか。

T講師:附属書Aの他の箇条で規定されている管理策は、情報セキュリティリスクがインシデントとして顕在化することを防止する目的で平常時に実施する『事前対策』です。これに対して事業継続管理で規定されているのは、情報セキュリティインシデントの発生によって事業が中断したときに、損害の拡大防止、代替手段の利用による臨時的な事業運用、中断前の状態への復帰と事業再開を目的として実施する『事後対策』であることに特徴があります。

E受講生:「事業継続管理」と似た用語に、「事業継続計画」というのもありますね。

T講師:はい。「事業継続計画(BCP:Business Continuity Plan)」とは、『潜在的損失によるインパクトの認識を行い、実行可能な継続戦略の策定・実施、事故発生時の事業継続を確実にする継続計画』のことです。「事業継続計画」が計画そのものを指すのに対し、「事業継続管理」は事業継続計画を活用して、いかに事業継続管理を組織内に浸透させていくか、あるいは戦略的に活用していくかというマネジメント自体を指します。

E受講生:事業継続計画はなぜ必要なのでしょうか。

T講師:そうですね。まず現在は、どのような組織でも情報システムへの依存度が増大しています。そこで、いったん情報システムが利用できない状況になると、即刻業務がストップすることになりかねません。そのようなリスクを避けるために、事業継続計画がたいへん重要です。その他にも事業継続計画が必要な理由として、下記のような項目が考えられます。

- 1)サプライチェーンにおけるボトルネックにならないことが求められている。

- 2)企業の社会的責任(CSR)を果たすため。

- 3)大地震などの自然災害の他、予想困難なリスクが増加に対処するため。

- 4)投資家などの利害関係者の期待に応えるため。

- 5)社員の雇用確保のため。

E受講生:どうも有難うございました。

Q16.他の管理策で、事業継続管理に言及しているものがありますか。

E受講生:Q15でお話し頂いた通り「事業継続管理」については、JIS Q 27001附属書Aの箇条14に一連の管理策が規定されていますが、他の管理策でも、事業継続管理に言及しているものがありますか。

T講師: はい。規格では、『事前対策』の対象としている管理策について、『事前対策』のみならず『事後対策』への考慮の必要性が強調されているケースがあります。それらは、JIS Q 27002の「実施の手引」や「関連情報」の記述から明らかになります。どの管理策に『事後対策』が必要であると考えられているかを示すものとして参考になります。

E受講生:それでは、それらの管理策のいくつかを、JIS Q 27002の「実施の手引」や「関連情報」を参照しながら、見ていきたいと思います。

(1) A.5.1.1 情報セキュリティ基本方針文書

- 情報セキュリティ基本方針文書には、組織にとって特に重要な、セキュリティの個別方針、原則、標準類及び順守の要求事項の簡潔な説明、例えば「事業継続管理」に関する記述を含むことが望ましい。

T講師:最近、特に事業継続計画の重要性が増してきており、事業継続管理は情報セキュリティ基本方針に入れておきたい内容といえます。

E受講生: (2) A.6.1.3 情報セキュリティ責任の割当て

- 「事業継続計画」のような特定のセキュリティプロセスの実行に限定される責任を明確に定めることが望ましい。

T講師:組織がある程度大きくなると、情報セキュリティの全般的な責任を一人で担うことは難しいので、個別の業務、例えば事業継続計画に対する責任者を任命することになります。このとき、その責任の範囲を明確にして文書化することが重要です。

E受講生:(3) A.7.1.1 資産目録

- 資産には、次のような多くの種類がある。

情報:「事業継続計画」

T講師: この管理策では、資産の識別及びそれらの重要度を記録するとともに、関連するあらゆる情報の記載に言及しています。その中に、災害の復旧に関する情報があれば、事業継続管理に役立つことになります。

E受講生:(4) A.10.5.1 情報のバックアップ

- 情報のバックアップについて、「バックアップの範囲、及びバックアップの頻度は、組織の業務上の要求事項、関連する情報のセキュリティ要求事項、及びその情報の組織の事業継続に対しての重要度を考慮して決定する」ことが望ましい。

- 情報のバックアップについて、「復旧手順は、有効であること、及び回復のための運用手順で定められた時間内に完了できることを確実にするために、定めに従って点検し試験する」ことが望ましい。

T講師: この管理策は主に、バックアップ情報やバックアップ媒体の管理方法について述べていますが、特に上記2項目は災害時復旧計画の観点から必要な対策といえます。

E受講生:わかりました。

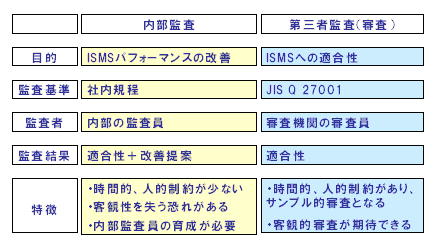

Q17.ISMS内部監査の概要について教えてください。

E受講生:今回はISMS内部監査について伺います。内部監査の重要性はどのような点にあるのですか。

T講師: 情報は組織にとって価値がある資産であり、適切に保護する必要があります。情報資産を保護することによって、事業の継続を確実にし事業上のリスクを最小限にすることは、組織の社会的責任でもあります。組織の経営陣は情報セキュリティの基準やガイドラインを活用し、方針と目標を設定し、経営資源を配分して、マネジメントシステムを構築、運用しなければなりません。組織自体が行う内部監査は、マネジメントシステムの運用を定められた間隔でチェックし、マネジメントシステムの改善に直結する重要な位置付けにあります。

E受講生:内部監査と第三者監査(審査)には、どのような違いがあるのですか。

T講師:以下の表に両者の違いを簡単に示します。

T講師:第三者監査(審査)は第三者による審査を前提とし、組織のマネジメントシステムを要求事項に従ってチェックし、それが一定のレベルに達していることを保証することを目的とします。それに対して、内部監査は組織の内部事情に詳しい監査員が主体となり、組織のマネジメントシステムを要求事項に従ってチェックするだけでなく、情報セキュリティのパフォーマンスや法的要求事項等への適合状況まで踏み込んで確認することで、マネジメントシステムの改善を図ることを目的とします。また、第三者監査(審査)は、一般的には限られた期間で限られた項目の審査となるのに対し、内部監査は組織の状況に応じて必要充分な期間と項目を監査することができ、真に経営陣が求めるマネジメントシステム改善の大きな原動力となります。

E受講生:JIS Q 27001に内部監査の規定がありますが、どのようなことが規定されているのですか。

T講師:主要な点は以下の通りです。

- 当該ISMSの管理目的、管理策、プロセス及び手順が次を満たしているか否かを明確にする。

-この規格の要求事項、関連法規に適合していること

-識別された情報セキュリティ要求事項に適合していること

-有効に実施され維持されていること

-期待通りに実施されていること - 監査プログラムの策定。監査の評価基準、対象範囲、頻度及び方法を規定する。

- 監査プロセスの客観性及び公平性を確保する。

- 監査の計画及び実施、結果の報告、記録の維持に関する責任、並びに要求事項を文書化された手順の中で規定する。

- 改善処置が確実に講じられるようにする。

E受講生:どうも有難うございました。

Q18.ISMS内部監査の具体的な実施内容はどのようなものですか。

E受講生:前回に引き続いてISMS内部監査についての質問です。内部監査の具体的な流れについて教えてください。

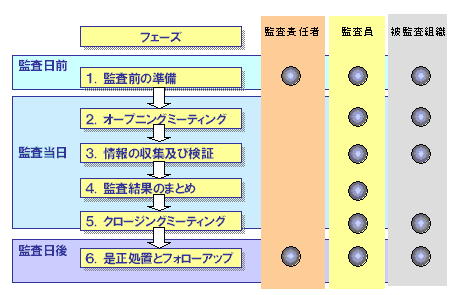

T講師: 内部監査の具体的な流れを以下の図に示します。

E受講生:まず、監査前の準備段階におけるポイントですが、内部監査を計画する上での留意点は何ですか。

T講師:はい。以下の項目が、留意点として挙げられます。

- 1)ISMS年度計画に合わせて年度監査計画を公表する。

- 2)監査リーダは、監査の対象範囲、手法、メンバーを定め、ISMS管理責任者と調整し、監査計画書を作成、通知する。

- 3)監査後のフォローアップ監査の監査実施責任者を、ISMS管理責任者との間でよく確認する。

- 4)監査の集合時間、終了時間等スケジュールの厳守を徹底する。変更は速やかに連絡する。

- 5)ISMS外部審査との関連性を考慮して内部監査の時期を設定する。継続審査の指摘事項を内部監査でも確認する。

- 6)JIS Q 27001の各項目と組織各部門との相互関係を表したマトリックスを作成し利用すると良い。

なお、監査計画書には、以下のような項目が記載されます。

- 監査日時、開始予定時刻、終了予定時刻

- 監査場所

- 監査対象部門

- 監査リーダ、監査員氏名

- 監査の種類

- 適用規格

- 実施内容(目的、スケジュール、監査項目等)

- 連絡事項

- 準備依頼事項

E受講生:他に監査前の準備のポイントとして、どのような事項がありますか。

T講師: 準備段階には、監査用チェックリストを作成します。チェックリストは、監査を計画的、効率的、有効に実施することを目的とし、監査対象が監査基準に適合しているか否かを評価するために準備される確認項目や質問事項のリストであり、監査員が作成します。

E受講生:監査用チェックリストの役割はどのようなものですか。

T講師:チェックリストには、以下のような役割があります。

- 1)経験の浅い監査員に対する監査の進め方の指針

- 2)監査上の重要項目の事前チェックと見落とし防止

- 3)監査毎の経験による改善や修正を総合的に反映させ、より良い監査システムを構築していくためのたたき台

- 4)質問のストーリーを事前に組み立てておくためのシナリオ

- 5)個々の監査員の監査中のプロセス(確認した文書・記録の名称、被監査側への質問内容、被監査側の回答内容、その他観察した事項)の全てを記録し残すための手段

E受講生:どうも有難うございました。

Q19.ISMS内部監査の具体的な実施内容はどのようなものですか(続き)

E受講生:今回は、内部監査の具体的な流れにおいて重要である「情報の収集及び検証」について伺います。

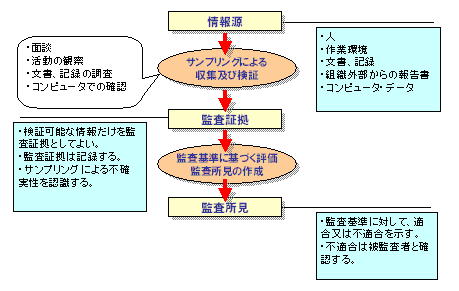

T講師:それでは、最初に「情報の収集及び検証」のポイントを以下に示します。

E受講生:まず、情報の収集における留意事項について教えてください。

T講師:はい。留意事項として以下の項目が挙げられます。

- 1)検証可能な情報だけを監査証拠とする。ISMSの文書や記録が監査の主な対象である。

- 2)監査証拠は監査メモに記録する。

- 3)監査はサンプリング(事例の抽出)によることが多い。サンプリングには不確実性があることを認識する。抽出する事例は監査員が指定する。

- 4)コンピュータ内にある記録を確認するときは、被監査部門に依頼して操作してもらう。

E受講生:次に、監査の主な対象となる記録の確認における留意事項は何ですか。

T講師:以下の項目が、留意事項として挙げられます。

- 1)必要事項が記載されているか。空欄がないか。

- 2)記録が当該管理策の運用状況を把握するのに適切か。

- 3)記録自体の完全性は維持されているか。

- 4)記録が閲覧可能な状態に維持されているか。

- 5)記録名、作成日、作成者・承認者を確認し、メモする。

E受講生:監査の対象は文書や記録が中心ですが、それだけに限定されないと思います。他に、どのような監査対象があるのですか。

T講師:その通りですね。人、作業環境、コンピュータ・データなども、もちろん対象となります。

E受講生:作業環境の確認項目としては、どのような例がありますか。

T講師:作業環境で確認する例として以下のような項目があります。収集した情報のうち不適合又は改善事項は監査メモに記録します。

- 入退室管理策

- 情報資産の保管状態

- 情報資産の保管状態

- クリアデスク(整理整頓)、クリアスクリーンの状況

- 機器の設置状況、ケーブル配線状況

- プリンタ、複写機、FAXの取り忘れ

- 現場にある各種記録

- 一般従業員への啓蒙活動(連絡網、セキュリティ方針等)

E受講生:よくわかりました。

Q20.内部監査における各会議体の実施要領について教えてください。

E受講生:内部監査の当日に開催される会議がいくつかありますが、各々の実施要領について質問します。まず「監査前会議(オープニングミーティング)」についてです。

T講師: 監査リーダは内部監査を開始する前に、当日の監査の計画内容や参加者の氏名の確認、スケジュール変更有無の確認等を行うための会議を開催します。この「監査前会議」は、形式にとらわれず、できるだけ簡潔に要領良く実施することが重要です。

E受講生:「監査前会議」での主な確認事項は、どのようなものですか。

T講師:はい。以下の項目が挙げられます。

- 1)監査チームの氏名・役割の紹介。被監査側の氏名・役職の確認。参加者名は監査報告書に記載します。

- 2)監査計画書の内容の確認。特に、時間配分、監査予定項目、監査会場や確認現場への移動の有無を確認します。

- 3)監査に使用するシステム文書版数の確認。

- 4)監査途中で見つかった事項の取り扱いに関する確認。

- 5)携帯電話、監査途中での呼び出しの制限等の確認。

- 6)喫煙、飲食、休憩等の取り扱いについての常識的な注意。

- 7)監査プロセスの記録責任(双方)の確認。

E受講生:次は「監査員ミーティング」です。

T講師:被監査側に対して予定していた監査項目が全て終了したら、監査側は監査チーム員のみで監査結果をまとめるための時間を持ちます。これが「監査員ミーティング」です。監査員は、各自のチェックリストや監査メモをもとに、不適合とすべき事項を抽出し、該当がある場合には「不適合報告書」を作成します。また、不適合とならない問題点があれば、改善要望事項として文書にまとめます。監査リーダは「監査報告書」を作成し、不適合事項のレベルを最終決定したうえで、全体的な監査結果をチーム内で確認します。

E受講生:最後に「監査後会議(クロージングミーティング)」についてです。

T講師:監査結果を報告書にまとめる作業が終了したら、監査リーダは被監査側関係者に再度集まってもらい、監査の結果を報告する「監査後会議」を開催します。「監査後会議」は、監査当日の関係者の記憶がまだ確かなうちに実施するようにします。

E受講生:「監査後会議」で実施すべき事項には、どのようなものがありますか。

T講師:はい。以下のような事項があります。

- 1)監査リーダは監査協力のお礼を述べる。

- 2)監査した範囲、事前の計画からの変更、未達成項目を確認する。

- 3)監査結果の報告(不適合件数、改善要望事項件数等)。

- 4)監査員は不適合報告書を説明する。

- 5)監査員は改善要望事項を説明する。

- 6)監査リーダは監査報告内容の同意を確認する。

E受講生:どうも有難うございました。

Q21.不適合の考え方及び監査のポイントはどのようなものですか。

E受講生:最初に、監査における不適合の考え方について伺います。不適合の指摘に当たって重要なのは、どのような点ですか。

T講師:はい。以下の項目が挙げられます。

- 1)監査証拠は監査基準に関連し検証できる事実に基づく。

- 2)不適合事項を、具体的、客観的、時系列に記録する。

- 3)不適合のレベルを明確にする。

- 4)不適合の根拠を明確にする。

- 5)内容について被監査組織の同意を得る。

- 6)是正処置を要求する。

E受講生:不適合のレベルの明確化について、一般的にはどのような方法が用いられているのですか。

T講師:重大な不適合」「軽微な不適合」「観察事項」で区分する方法が多く用いられています。各々の定義は、以下の通りです。

- 「重大な不適合」

重要なシステムや手順が欠落している、又は機能していない。

不適合事項が重大なリスクとして顕在化する可能性が高い。 - 「軽微な不適合」

システムや手順が一部欠落している、又は機能していないが、重大なリスクとして顕在化する可能性が低い。 - 「観察事項」

要求事項に違背していないが、改善が望まれる。

E受講生:次に、不適合の根拠を明確にする際は何に気を付けますか。

T講師:不適合とする事実が監査基準(通常、組織のセキュリティ方針やセキュリティ規定)のどの条項に該当するかを特定します。下記が一つの例です。

- 不適合の状況:サーバのデータバックアップが定期的に取得されていなかった。

- 不適合とする根拠:「情報システム運用規定」X.X項ではバックアップを定期的にとる旨が規定されている。

E受講生:最後に、全般的な監査のポイントについて教えてください。

T講師:以下のような項目がポイントとして挙げられます。

- 1)先入観や私見にとらわれず、真実の姿を見つけ出す。

- 2)監査は被監査側との共同作業と認識する。

- 3)不適合の判断は客観的証拠に基づくこと。できる限り文書や記録で確認する。次に質問する。

- 4)質問が理解されているかどうかを確かめること。疑わしい場合は、言葉を変えて質問する。事例を交えて具体的に質問の意図を説明する。

- 5)議論を始めない。

- 6)報告書は意味が伝わる文章を書く。監査リーダは、監査員の報告が間違っていないか注意する。

- 7)チェックリストに頼り過ぎない。方向性を誤らないための指針として使う。混乱したときは、チェックリストに戻る。

- 8)サンプリング手法によるリスクを認識する。

- 9)監査はチーム作業である。自分だけで処理しない。ミーティングでの情報交換、意思疎通が重要である。

- 10)書類監査が中心であるが、言葉や記述細部の辻褄合わせや言葉尻の指摘に陥らず、全体としてのシステムの適合性や効率の向上につながることを目指す。

- 11)慣れてくると細部が見えるようになり、かえって危いこともある。期待されているのはマネジメントシステムの監査であり改善である。

E受講生:よく理解できました。どうも有難うございました。

Q22.ISMS構築の概要について教えてください。

E受講生:今回は、ISMS構築の概要について伺います。ISMS構築の流れは、どのようなものですか。

T講師: 以下に簡単な図で示します。一般的に、ISMSの構築は、システム開発と同様にプロジェクトとして取り組むことが重要です。

- 方針の決定

- 組織の現状調査

- ISMS適用範囲の決定

- ISMS基本方針の策定

- ISMS構築のための組織の編成

- 基本対策の実施

- ISMS文書体系の決定

- ISMS枠組文書、規程、マニュアルの作成

- リスクアセスメントの体系的な取組方法の策定

- リスクアセスメントの実施

- リスクの識別

- リスクアセスメントの実施

- リスク対応

- 管理目的と管理策の選択

- 経営陣による残留リスクの承認

- 適用宣言書の作成

- 運用の開始・運用体制の整備

- 要員への教育・訓練の準備と実施

- ISMS運用開始エビデンスの取得

- 内部監査員養成・内部監査実施・マネジメントレビュー・フォローアップ

- 認証審査・認証取得

- 審査機関の調査、決定、認証審査の申請

- 第一段階審査、第二段階審査

- ISMS認証取得

↓

↓

↓

↓

E受講生:ISMSを構築する上で、ISMS活動を成功に導くための留意点には、どのようなものがありますか。

T講師:以下のような項目がポイントとして挙げられます。

- 1)ISMS活動は、事業を継続し発展させるための経営レベルの課題であることを明確にし、経営陣に認識を求めておく。

- 2)ISMS構築には、専門的な知識を要することがあるので、専門家の参画を考慮する。

- 法律の専門家による、法令や契約事項(SLA)等の確認を行う。

- セキュリティ技術の専門家による、セキュリティ診断の実施、セキュリティホールの把握、セキュリティ技術の選択と適用を行う。

- リスクマネジメントの専門家の経験を利用すると、組織に合ったリスク分析手法が導入でき、難しいとされるリスクアセスメント作業の効率化に繋がる。

- 3)関係者全員にISMS制度を定着させるため、セキュリティに関する認識の向上を図り、インシデントの予防に努める。

- 4)刻々と巧妙になる脅威を把握するため、関係当局との連絡体制の整備、最新のセキュリティ情報の確保に努め、重要な対策を組織内に徹底する。

- 5)リスクアセスメントの結果から対策の優先度を設け、重要な管理策から適用していく。組織の要件に見合うレベルのISMSを構築し、当初から完璧な管理策の適用を望む必要はない。

E受講生:どうも有難うございました。

Q23.リスクアセスメントの基礎について教えてください。

E受講生:前回はISMS構築の概要を教えて頂きましたが、今回はその中核であるリスクアセスメントについて伺います。リスクアセスメントの概要は、どのようなものですか。

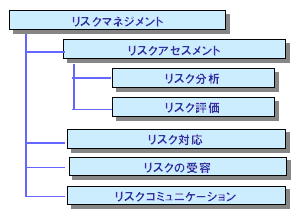

T講師:以下にリスクアセスメント(リスクマネジメント)の概要を示します。

E受講生:この図を見ると、「リスクアセスメント」の上位に「リスクマネジメント」が位置するみたいですが。

T講師:はい。「リスクマネジメント」とは、リスクに対して体系的に取り組むことであり、「リスクアセスメント」より広い概念です。それでは、TR Q 0008(リスクマネジメント-用語-規格において使用するための指針)により、各々の定義を見て行くことにしましょう。

- 1)リスクマネジメント

リスクに関して組織を指揮し管理する調整された活動。

(備考)リスクマネジメントは一般にリスクアセスメント、リスク対応、リスクの受容及びリスクコミュニケーションを含む 。 - 2)リスクアセスメント

リスク分析からリスク評価までのすべてのプロセス- a)リスク分析

リスク因子を特定するための、及びリスクを算定するための情報の系統的使用。 - b)リスク評価

リスクの重大さを決定するために、算定されたリスクを与えられたリスク評価基準と比較するプロセス。

- a)リスク分析

- 3)リスク対応

リスクを変更させるための方策を、選択及び実施するプロセス。 - 4)リスクの受容

リスクを受容する意思決定 。 - 5)リスクコミュニケーション

意思決定者と他のステークホルダーの間における、リスクに関する情報の交換、又は共有 。

E受講生:一般的には「リスクアセスメント」という用語がよく使用されますが、それは「リスクマネジメント」の中に含まれる概念の一つであるということですね。

T講師:その通りです。次回以降は、主要な概念について、もう少し詳しく見て行きたいと思います。

E受講生:わかりました。次回も、よろしくお願いいたします。

Q24.リスクアセスメントには、どのような方法(アプローチ)がありますか。

E受講生:今回は、リスクアセスメントにおける方法(アプローチ)について伺います。前回、リスクアセスメントには、リスク分析とリスク評価のプロセスがあることを教えて頂きました。

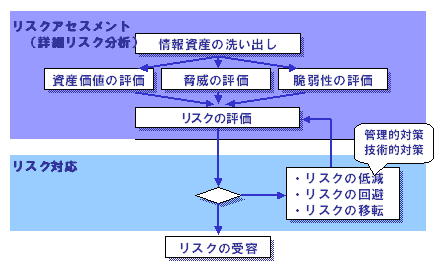

T講師: はい。具体的には、

- 「リスク分析」とは、資産を識別し、脅威及びぜい弱性を識別した上で、リスクが顕在化した場合の損害額と、脅威及びぜい弱性の程度に応じた発生可能性を算定すること。

- 「リスク評価」とは、リスク分析を実施し算定したリスクをリスク評価基準と比較することです。

E受講生:それでは、リスク分析においては、どのような方法(アプローチ)があるのでしょうか。

T講師:リスク分析におけるアプローチには、一般的に、以下の4つの方法があります。

1)ベースラインアプローチ

組織全体に着目し、一般的な標準やガイドラインを参照してリスクを分析しセキュリティ対策を適用する方法。組織全体に標準的なセキュリティ対策が選択できる。

2)詳細リスク分析

情報資産ごとに着目し、脅威、ぜい弱性及びリスクを分析する方法。情報資産に適した対策を選択できる。時間、労力を要する。

3)組合せアプローチ

複数の方法(一般的にはベースラインアプローチと詳細リスク分析)とを組合せて、リスクを分析・評価する方法。

4)非形式的アプローチ

現場担当者など専門家の永年の経験、知見に基づいてリスク分析し対策を実施する方法。

これらの中で、比較的よく用いられるのは、『ベースラインアプローチ』あるいは『詳細リスク分析』です。

E受講生:まず『ベースラインアプローチ』は、どのような手順で実施されますか。

T講師:一般的に、以下の手順で実施されます。

- ベースライン(対策の標準)の決定

- ギャップ分析

- 管理策の選択

ギャップ分析を実施する目的は、組織の定める基準への準拠状況の把握にあります。

E受講生:次に『詳細リスク分析』は、どのような手順で実施されますか。

T講師:詳細リスク分析は「情報の資産価値」「脅威」「ぜい弱性」「リスク値」を数値で評価し、資産単位でリスク評価を行うものです。組織の特徴に応じたリスク評価が可能となり、必要性に適合したセキュリティレベルが特定できます。但し、結果を得るのに相当な時間・努力・熟練が必要です。

以下に、詳細リスク分析のプロセスを簡単に示します。

E受講生:有難うございました。

Q25.リスク対応の選択肢について教えてください。

E受講生:リスク対応は「リスクを変更させるための方策を選択及び実施するプロセス」であると伺いましたが、リスクを変更させるための方策として、どのような選択肢がありますか。

T講師: 下記の4つの選択肢があります。

- 1)適切な管理策を採用する(リスクの最適化)。

- 2)組織の方針及びリスク受容基準を明確に満たすリスクを、意識的、かつ、客観的に受容する(リスクの保有)。

- 3)リスクを回避する(リスクの回避)。

- 4)リスクを移転する(リスクの移転)。

E受講生:それぞれについて簡単に説明してください。

T講師:わかりました。以下の通りです。

- 1)リスクの最適化(リスクの低減)

『適切な管理策を適用して、リスクの発生可能性や影響度を低減する方法』リスク対応の実施の際に最も多く採用される方法です。例えば、JIS Q 27001の附属書Aに記載されている133項目の管理策の適用や要求事項に明記されていない対策の追加実施等が該当します。 - 2)リスクの保有(リスクの受容)

『リスクの存在と大きさを認識し受け入れる方法』

保有するリスクは、- a)識別され受容されるリスク

- b)識別されず組織に内在するリスク

- 3)リスクの回避

『リスクのある状況から迂回または撤退する方法』リスク対応を検討した上で、コストの割に利益が得られない場合や、適切な対応策が見出されない場合、リスクを回避するために、業務を廃止したり、資産を破棄するといった方法をとることです。 - 4)リスクの移転

『契約等によりリスクを他者(他社)に移転する方法』リスクを移転する方法は、- a)資産や情報セキュリティ対策を外部に委託する方法(アウトソーシング)

- b)リスクファイナンスの一種として保険等を利用する方法

の2つに大別されます。

JIS Q 27001におけるリスクを保有するとは、前者の「識別され受容されるリスク」が対象です。リスクが組織の基本方針及びリスクの受容のための評価基準を明らかに満たす場合には、意識的かつ客観的に当該リスクを受容することになります。

の2種類に大別されます。

E受講生:リスク対応において、何か留意すべき点がありますか。

T講師:以下のような項目が留意点として挙げられます。

- 1)JIS Q 27001附属書Aの管理策を参考にして、リスクの低減策を考えると良い。

- 2)「残留リスク」に対する経営陣の承認を得ることが大切。

「残留リスク」とは、リスク対応後に残っているリスクのことであり、受容可能レベル以下のリスクもこれに該当します。

E受講生:どうも有難うございました。